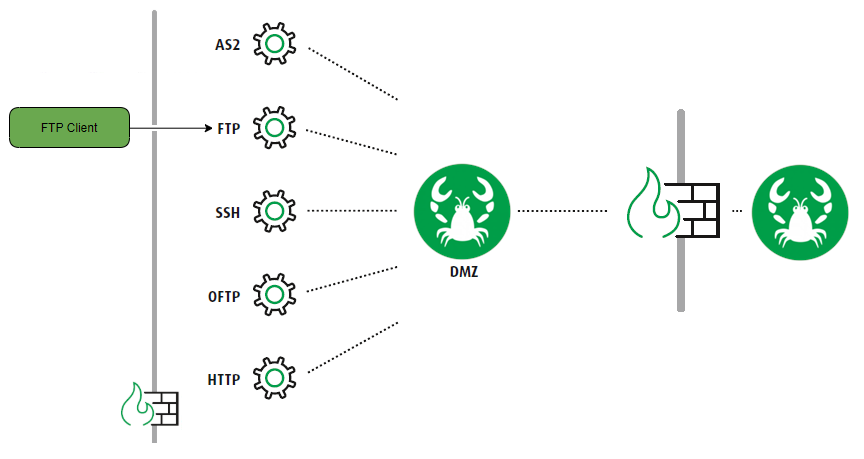

Aus Sicherheitsgründen können Sie einen zusätzlichen DMZ-Server betreiben.

Der Integration Server wird üblicherweise in einem Intranet betrieben, um direkten und schnellen Zugriff auf die internen Systeme wie Datenbanken, Mailserver und Verzeichnisse zu haben. Um das Intranet vor Angriffen aus dem Internet zu schützen, werden Firewalls eingesetzt, die Zugriffe vom Internet in das Intranet unterbinden. Dadurch werden aber auch die Partner ausgesperrt.

Häufig ist es jedoch gewünscht, dass diese ihre Daten selbst anliefern, z. B. per FTP oder E-Mail. Eine Möglichkeit wäre es, dass die IT-Abteilung eine Whitelist mit allen IP-Adressen aller Partner für die Firewall konfiguriert, das ist aber aufwendig und nicht ausreichend sicher. Wenn ein Partner nicht über eine feste IP-Adresse verfügt, versagt dieses Prinzip vollständig.

Dieses Problem kann durch den Einsatz einer "Demilitarisierten Zone" (DMZ) gelöst werden, einem speziellen Netzwerk-Abschnitt, der zwischen Internet und Intranet gelegt wird.

Eine DMZ kann sowohl mit externen Systemen (Kunden/Partnern) kommunizieren, als auch mit einem internen System (hier der Integration Server), während eine direkte Kommunikation zwischen externen Systemen und dem internen System unterbunden ist.

Der DMZ-Betrieb besitzt zudem den weiteren Vorteil, dass bei einem Neustart des inneren Integration Servers das System nach außen hin operabel erscheint, denn der DMZ-Server puffert Anfragen und liefert diese nach Wiederverfügbarkeit des inneren Integration Servers nach. Auch bei einem Neustart des DMZ-Servers gehen keine ausgehenden Daten verloren.

Gemeinsame Ordner und freizugebende Ports

Es muss der Message-Port 8020 (Default) bidirektional zwischen dem inneren Integration Server und dem DMZ-Server freigegeben werden.

Zusätzlich, wenn das SSH-Modul lizenziert ist, ist vom inneren Integration Server der Port 22 zum DMZ-Server zu öffnen, ansonsten der FTP-Port 21.

Damit der DMZ-Server von intern mit beobachtet und administriert werden kann, empfiehlt es sich die Ports 21 (FTP), 22 (SSH), 25 (SMTP), 80 (HTTP), 443 (HTTPS), 3305 (OFTP TCP), 6619 (OFTPS), 9000 (Admin-Konsole) von intern zum DMZ-Server freizugeben.

Wichtiger Hinweis: Die genannten Ports sind natürlich nur dann freizugeben, wenn Sie die jeweilige Kommunikation auch tatsächlich verwenden und wenn von diesen Standard-Ports nicht abgewichen wird.

Wichtiger Hinweis: Wenn zur Ausfallsicherheit zwei oder mehr DMZ-Server zum Einsatz kommen, ist ein gemeinsames Verzeichnis (File Share) für Ordner mit Bewegungsdaten (./as2, ./as4, ./transfer) notwendig. Vorangestellt muss dabei ein TCP/IP Load Balancer sein, der ermitteln kann, welcher der DMZ-Server zu erreichen ist. Manche Firewalls können dies mit übernehmen.

Kommunikation zwischen Integration Server und DMZ

Ein DMZ-Server ist ein eigener Lobster Integration Server, bei dem aus Sicherheitsgründen nur die benötigten Kommunikations-Dienste, wie z. B. FTP oder SMTP ausgeführt werden. Die Firewall zwischen diesem DMZ-Server und dem Internet erlaubt nur die benötigten Ports/Protokolle.

Die Verbindung zwischen DMZ-Server und Integration Server im Intranet erfolgt über ein proprietäres Protokoll der Lobster GmbH, dem Message Service. Damit ist ein Eindringen von außen in das innere System verhindert. Beim Message Service handelt es sich um ein HTTP-getunneltes Protokoll, das ausschließlich TCP/IP nutzt.

Zwischen DMZ-Server und innerem Server ist ebenfalls eine Firewall erforderlich. Sie muss für den angegebenen Message-Port (üblicherweise 8020, kann jedoch konfiguriert werden) den Datenverkehr in beide Richtungen erlauben. Zudem werden HTTP-Requests und -Responses in beide Richtungen durchgereicht, es muss also auch der HTTP-Port (üblicherweise 80, kann jedoch konfiguriert werden) freigegeben werden.

Der Message Service kann für sehr große Sicherheitsansprüche auch im Pushback-Modus konfiguriert werden, dann geht der Verbindungsaufbau immer vom inneren Server aus, und es werden keine eingehenden Verbindungen ins Intranet gebraucht.

Wird eine maximale Nachrichtengröße definiert oder sollen Dateien via DMZ-Server versendet/bereitgestellt werden, so müssen diese Dateien vom inneren System auf den DMZ-Server kopiert werden. Dazu muss in der Firewall zusätzlich FTP oder SFTP (konfigurierbar) vom Integration Server zum DMZ-Server erlaubt sein.

Verwendung des DMZ-Servers in der GUI

In einem Profil

Die Checkbox Via DMZ muss im Eingangsagenten (Phase 1) bzw. im Antwortweg (Phase 6) gesetzt sein. Hinweis: Die Checkbox ist nur sichtbar, wenn ein DMZ-Server vorhanden ist. Ist allerdings folgende Option in der Konfigurationsdatei ./etc/startup.xml vorhanden, dann wird sie trotzdem angezeigt.

...

<Set name="ignoreDMZSettings">true</Set>

...CloudStorage (Eingangsagent Cron)

FTP/FTPS/SFTP (Eingangsagent Cron)

X.400 (Mail)

Antwortweg AS2

Antwortweg AS4

Antwortweg CloudStorage

Antwortweg Fax

Antwortweg FTP (FTPS, SFTP)

Antwortweg HTTP(S)

Antwortweg X.400

In einem Kanal

Ist die Option Für DMZ unsichtbar nicht gesetzt, werden die Daten des betreffenden Kanals auf den DMZ-Server repliziert.

Ist diese Checkbox Für DMZ unsichtbar gesetzt, werden die Daten dieses Kanals nicht an den DMZ-Server weitergeben. Der Kanal ist dann für den DMZ-Server sozusagen gar nicht vorhanden. Das kann benutzt werden, um Kanäle zu definieren, die von extern nicht zugänglich sein sollen und nur intern verwendet werden.

Im Modul "ASM"

Übertragungsart AS2

Übertragungsart FTP

Übertragungsart Fax

Übertragungsart OFTP

Übertragungsart X.400

Kommunikations-Szenarien

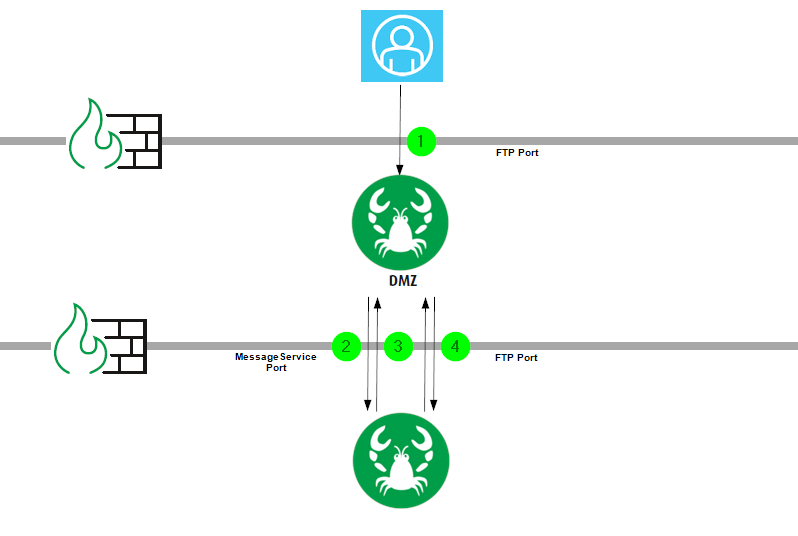

Partner sendet Daten via DMZ

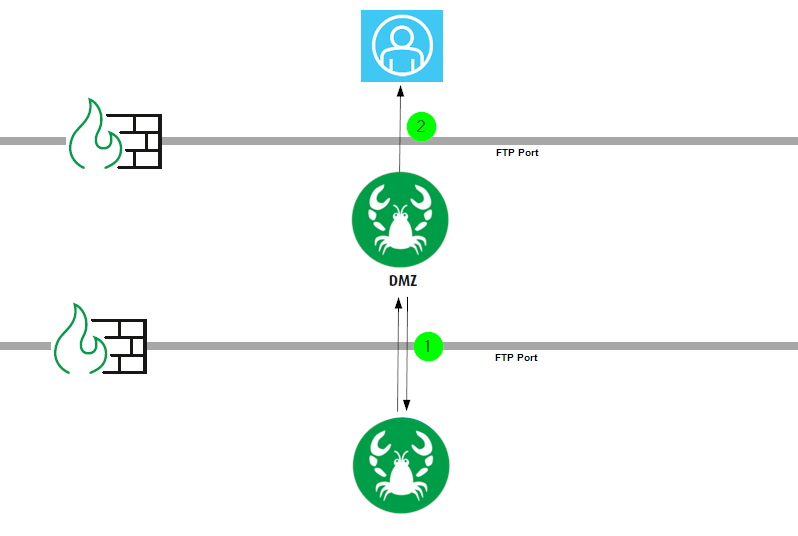

Siehe hierzu folgende Abbildung für ein FTP-Beispiel.

(1) Der Partner sendet Dateien per FTP an den DMZ-Server.

(2) Der DMZ-Server erstellt aus Datei-Inhalt und den FTP-Informationen (Anmeldedaten, Home-Verzeichnis, etc.) eine Message und sendet sie nach innen an den Integration Server. Das zu den Daten passende Profil wird gesucht und verarbeitet dann die Daten. Hinweis: Siehe dazu auch den Hinweis zum Pushback-Modus .

(3) Eine Antwort-Message, dass die Daten verarbeitet sind, wird an den DMZ-Server gesendet.

(4) Ist der Payload größer als die im Parameter streamingSize konfigurierte Angabe (siehe Abschnitt Parameter), werden die Daten per FTP vom DMZ-Server abgeholt und verarbeitet. Der Verbindungsaufbau erfolgt vom inneren Integration Server aus.

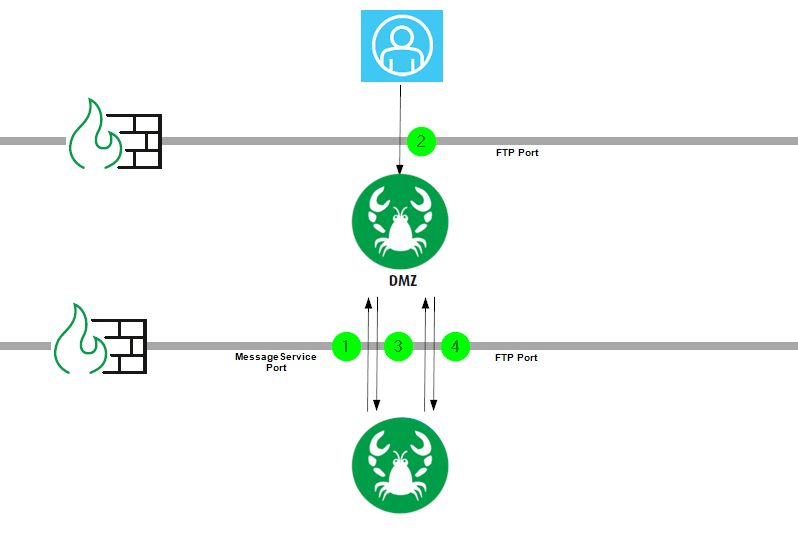

Cron-Job holt Partner-Daten ab via DMZ

Siehe hierzu folgende Abbildung für einen Cronjob vom Typ "FTP".

(1) Eine Anfrage-Message wird an den DMZ-Server gesendet: Hole Datei(en) per FTP ab (mit Anmeldedaten, Home-Verzeichnis, etc.).

(2) Der FTPService des DMZ-Servers führt den Transfer durch.

(3) Der DMZ-Server sendet eine Antwort-Message an den inneren Integration Server: Die Datei(en) sind transferiert. Bitte abholen.

(4) Die Daten werden per FTP abgeholt und verarbeitet. Der Verbindungsaufbau erfolgt vom inneren Server aus.

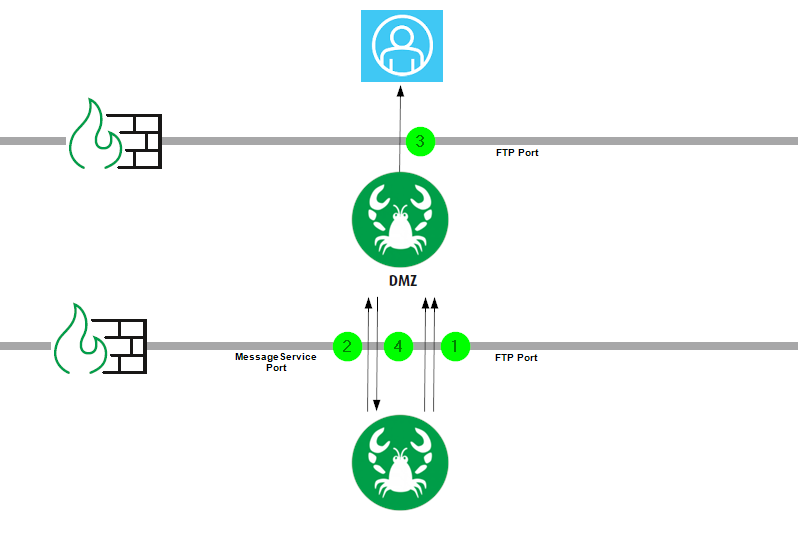

Daten mit Antwortweg via DMZ an Partner senden

Siehe hierzu die folgende Abbildung für einen Transfer per FTP.

(1) Eine Datei wird per FTPService im DMZ-Verzeichnis abgelegt. Der Verbindungsaufbau erfolgt vom inneren Integration Server aus.

(2) Eine Anfrage-Message wird an den DMZ-Server gesendet: Sende Datei per FTP an Partner (mit Anmeldedaten, Home-Verzeichnis, etc.).

(3) Der DMZ-Server transferiert die Datei zum Partner.

(4) Der DMZ-Server sendet eine Antwort-Message an den inneren Integration Server: Datei ist transferiert.

Daten auf DMZ für Partner zur Verfügung stellen

Siehe hierzu die folgende Abbildung für einen Transfer per FTP.

(1) Eine Datei wird per FTPService im DMZ-Verzeichnis abgelegt. Der Verbindungsaufbau erfolgt vom inneren Integration Server aus.

(2) Der Partner holt die Datei dort ab.

Anmerkung: Der MessageService wird in diesem Fall nicht benötigt.