Siehe auch: Authentifizierung, Benutzer, Site-Konfigurationen

Hintergrund

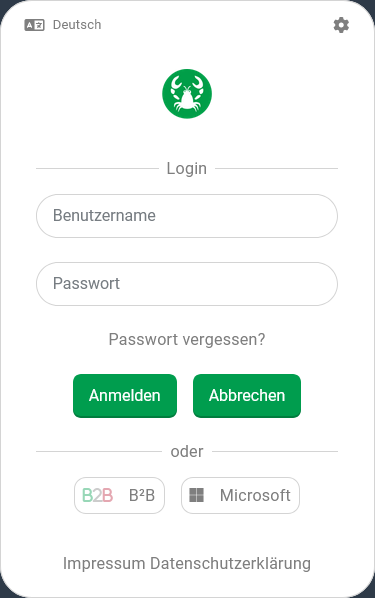

SSO (Single Sign-On) zielt darauf ab, beim Anmelden an der Lobster Data Platform die interaktive Eingabe von Zugangsdaten (Benutzername und Passwort) durch eine Referenz auf eine bestehende Anmeldung bei einem “Externen Identitätsanbieter” zu ersetzen. Bei Bedarf wird eine entsprechende Anmeldung bei diesem in einem eigenen Browserfenster eingeleitet. Für die Anmeldung einer Sitzung an einer geeignet eingerichteten Lobster Data Platform kann der Benutzer per Klick auf einen im Login-Dialog angezeigten Button für den “Externen Identitätsanbieter” seiner Wahl (im Bild rechts “Microsoft” oder ein fiktiver Anbieter “B²B”) verweisen anstatt Eingaben vorzunehmen. Sofern die “angebotene” Identität mit einem aktiven Benutzerkonto verknüpft ist, wird dieses dann für die Anmeldung herangezogen. |

| Was passiert beim Klick auf ( Microsoft )?

WICHTIG Falls mehrere Benutzerkonten für die Lobster Data Platform mit der “passenden” |

HINWEIS Benutzer, denen unterschiedliche Firmen/Mandanten und/oder Rollen zugeordnet sind, können und müssen im Verlauf der Anmeldung eine Auswahl aus den den verfügbaren Alternativen treffen. Wenn in diesem zweiten Schritt der Anmeldung der Button “Abbrechen” gewählt wird, erscheint wieder der oben abgebildete Login-Dialog. Aus technischen Gründen wird dabei die im abgebrochenen SSO-Login verwendete “Benutzerkennung” ( Beispiel:

| ||

Eine erfolgreiche SSO-Anmeldung setzt folgende Punkte voraus:

Im Ausführungskontext des Logins muss eine Anmeldung beim gewünschten Externen Identitätsanbieter etabliert sein oder werden.

In einem aktiven Benutzerkonto für die Lobster Data Platform muss eine gültige Referenz auf das Anbieter-Konto hinterlegt sein (s. Benutzer, “Externe Benutzeranmeldeinformationen”).

Geeignete “SSO-Systemeinstellungen” für die Kommunikation mit dem “SSO-Anbieter” müssen eingerichtet, aktiviert und ggf. für den konkreten Anmeldekontext (s. Site-Konfigurationen) unterstützt sein.

Die folgende Dokumentation betrifft ausschließlich den letzten Punkt dieser Liste.

Zugriff auf “SSO-Systemeinstellungen”

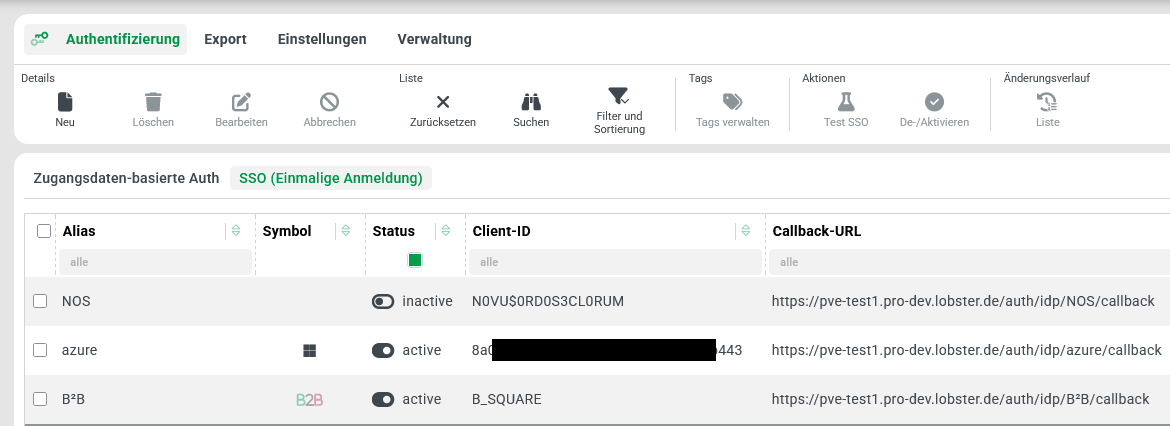

Die View Authentifizierung (s. Basis-Einstellungen) sieht einen eigenen Tab mit Einstellungen für SSO (Einmalige Anmeldung) vor.

Der SSO (Einmalige Anmeldung)-Tab beinhaltet eine Übersicht , die alle “SSO-Systemeinstellungen“ (SSOSystemPreferences) auflistet , für die im Kontext der aktuellen Sitzung Lesezugriff besteht.

Sofern für die Rolle der Session Besitzereinschränkungen zu berücksichtigen sind (s. Rollen), erscheinen nur “SSO-Systemeinstellungen“ (SSOSystemPreferences) in der Liste, die sich im Besitz der Firma der Session befinden oder für die Firmenfreigaben greifen.

Weiterführende Berechtigungen für aufgelistete “SSO-Systemeinstellungen“ (SSOSystemPreferences) - z. B. “Ändern”, “Erstellen”, “Löschen”, usw. - müssen für die Rolle der Session gewährt und für die jeweilige Instanz aufgrund der Besitzverhältnisse und ggf. Firmenfreigaben anwendbar sein, damit die zugehörigen Ribbon Buttons sichtbar sind bzw. abhängig von der Auswahl in der Liste aktiv erscheinen.

Mit ausreichenden Berechtigungen für einen per Einfachauswahl oder Doppelklick identifizierten Listeneintrag kann auf die zugehörigen Konfigurationsdetails in einer separaten View zugegriffen werden. Bei dieser handelt es sich um eine Erfassungsmaske (s. Erfassungsmasken), die nachfolgend auch als Detailansicht bezeichnet wird.

Konfiguration

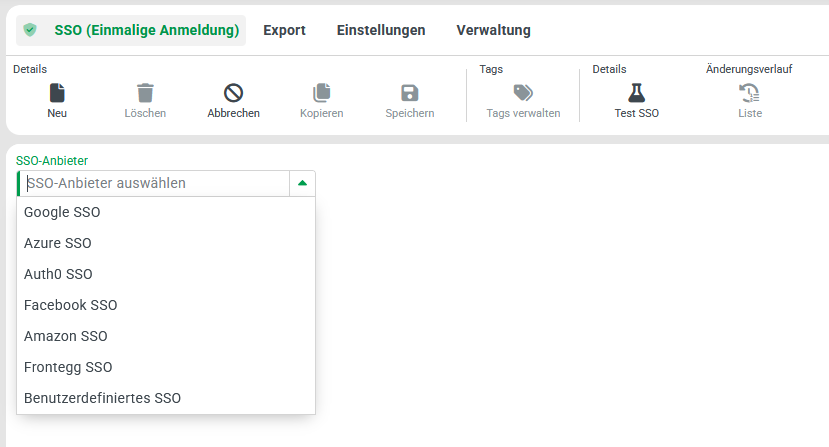

Die systemseitig vordefinierte Detailansicht für “SSO-Systemeinstellungen” wird unter anderem benötigt, um über den Ribbon Button Neu (in der Übersicht oder der Detailansicht) eine neue “SSO-Systemeinstellungen”-Instanz anzulegen. Dabei muss initial über ein Auswahlfeld/Combobox der Typ für den SSO-Anbieter (

|

|

| |

Tatsächlich werden für alle SSO-Anbieter weitgehend dieselben Eigenschaften angeboten, wie der folgenden Tabelle zu entnehmen ist. Die wenigen spezifischen Eigenschaften sind in der Tabelle grau schattiert.

Betreff | Name | Datenfeld | Datentyp | Beschreibung |

|---|---|---|---|---|

Allgemeine Eigenschaften | Alias |

|

| systemweit eindeutige Kennung, die dem Benutzer beim Login direkt angezeigt wird, sofern keine Lokalisierung (s. Sprachverwaltung) definiert ist. |

(Status) HINWEIS In der Erfassungsmaske zeigt die zugehörige Checkbox ihren Wert (“aktiv”, “nicht aktiv”) anstelle einer Beschriftung an. |

|

| Kennzeichen, das gesetzt ( HINWEIS Ob aktive “SSO-Systemeinstellungen” im Login-Dialog erscheinen, kann zusätzlich von Einstellungen in anwendbaren Site-Konfigurationen abhängen. Dort kann eine Whitelist (per Multi-Combobox “Externe Identitätsanbieter”) als Filter definiert sein. | |

Client-ID |

|

| öffentliche Kennung für Ihre Anwendung, die vom Identitätsanbieter (z. B. Google, Amazon) ausgestellt wurde | |

Client-Secret |

|

| privater Schlüssel zur Authentifizierung Ihrer Anwendung beim Identitätsanbieter WICHTIG Halten Sie diesen vertraulich! | |

Autorisierungs-URL |

|

| URL, zu der Benutzer weitergeleitet werden, um sich über den Identitätsanbieter anzumelden | |

Callback-URL |

|

| URL, zu der der Identitätsanbieter Benutzer nach erfolgreicher Anmeldung weiterleiten soll HINWEIS Der Textwert wird ausgehend vom Alias automatisch für das aktuelle System zugewiesen. Das zugehörige Textfeld ist deshalb schreibgeschützt. Der rechts davon bereitgestellte Button überträgt den berechneten Wert in die Zwischenablage des Clients, damit er von dort aus weiterverwendet werden kann. | |

Kommentar |

|

| Freitext für Kommentare zur Konfiguration | |

└► nur Azure SSO | Mandant |

|

| spezifische Mandanten- oder Organisations-ID innerhalb des Identitätsanbieters |

└► nur Auth0 SSO | Domain |

|

| erwartete Domäne der E-Mail oder Organisation des Benutzers |

Erweiterte Einstellungen | Token-URL |

|

| Endpunkt zum Austausch des Autorisierungscodes gegen ein Zugriffstoken |

Benutzerinfo-URL |

|

| Endpunkt zum Abrufen von Benutzerprofilinformationen (wie E-Mail und Name) nach der Anmeldung | |

Scope |

|

| Schlüsselwörter für angeforderte Berechtigungen (z. B. | |

State-Feld |

|

| Parameter zur Aufrechterhaltung des Zustands zwischen Anfrage und Rückruf; hilft, CSRF-Angriffe zu verhindern | |

Feld-Zuordnungen |

|

| Zeichenfolge, die eine Zuordnung für Identitätsanbieter-Felder (wie E-Mail oder Name) zu den Benutzerattributen Ihrer Anwendung definiert | |

Zusätzliche Autorisierungsparameter |

|

| Optionale Abfrageparameter, die in die Autorisierungsanfrage aufgenommen werden sollen | |

Symbol |

|

| Referenz für das Symbol, das zusammen mit dem Alias (oder der zugeordneten Lokalisierung) im Login-Dialog angezeigt werden soll (s. a. Arbeiten mit Bildressourcen (Icons)) HINWEIS Falls nicht ausdrücklich ein Symbol zugewiesen wird, erscheint als Standard-Symbol ein “Schlüssel”: | |

Lokalisierung (Alias) | n/a |

| Lokalisierungswert für den Alias (s. o.) in der jeweiligen Sprache HINWEIS Lokalisierungen erscheinen anstelle des Alias im Login-Dialog und ggf. im Multi-Combobox-Element für “Externe Identitätsanbieter” für Site-Konfigurationen. ANMERKUNG Aus historischen Gründen enthält das Bundle |

WICHTIG Platzhaltertexte beschreiben Standardwerte

Für viele der gemeinsam genutzten Eigenschaften zeigt das leere Textfeld einen Platzhalter an, der je SSO-Anbieter (

ssoType) spezifisch ausgeprägt sein kann.

Beispiel: Für den SSO-Anbieter (

ssoType) “Azure SSO” lautet der Platzhalter für die Eigenschaft Autorisierungs-URL (authorizationUrl):https://login.microsoftonline.com/{tenant}/oauth2/v2.0/tokenDer Platzhalter beschreibt den Standardwert, der zur Laufzeit für die Eigenschaft gilt, solange keine Eingabe für die Eigenschaft vorliegt.

Die als Standardwert vom System vordefinierten Textwerte sind ausschließlich in der Benutzeroberfläche in leeren Textfeldern ersichtlich, sobald eine Auswahl für den SSO-Anbieter (

ssoType) getätigt wird.

Für alle konkreten SSO-Anbieter stellt das System typische Standardwerte bereit. Für die Option “Benutzerdefiniertes SSO” sind Standardwerte natürlich nur bedingt anwendbar.

Der als Platzhalter angezeigte Text kann (wie im Beispiel oben) eine Referenz auf ein Datenfeld einer spezifischen Eigenschaft (

{tenant},{domain}) enthalten. Dann wird zur Laufzeit stattdessen der für die betreffende Eigenschaft (Mandant, Domain) zugewiesene Text verwendet. Dies gilt allerdings nur für Standardwerte. Es ist nicht vorgesehen, entsprechende Referenzen in benutzerdefinierten Textwerten für Eigenschaften einer SSO-Konfiguration einzusetzen.Die hartcodierten Standardwerte werden beim Speichern einer “SSO-Systemeinstellungen”-Instanz ausdrücklich nicht explizit in der Datenbank persistiert. Stattdessen bleiben betreffende Felder leer.

Auch das zugehörige Datenobjekt liefert bei einem Lesezugriff auf eine unbestimmte Eigenschaft nicht den effektiv wirksamen Standardwert.

Spezifische Menüfunktionen

Sobald innerhalb der “Authentifizierung”-View der Tab “SSO (Einmalige Anmeldung)” ausgewählt ist, erscheinen die im Kontext anwendbaren Ribbon Buttons.

Neben den generischen Funktionen, die wie üblich abhängig von Berechtigungen für die betreffende “SSO-Systemeinstellungen”-Instanz erscheinen und aktiviert werden, sind auch zwei spezifische Ribbon Buttons verfügbar:

Ribbon Button | Kontext | Funktionsbeschreibung |

|---|---|---|

| Übersicht | Führt einen Test für die ausgewählte/angezeigte “SSO-Systemeinstellungen”-Instanz und zeigt abhängig vom Verlauf eine Erfolgs- oder Fehler-Notification an. Für des Test wird vorübergehend ein eigenes Browserfenster geöffnet, in dem ggf. eine Fehlermeldung mit Details erscheint.

|

| Übersicht | Invertiert den Booleschen Wert für die Eigenschaft “Status” (

Ein Statuswechsel impliziert das Speichern der ausgewählten Instanzen, sodass für diese das Ereignis “Ändern” (s. Allgemein (Ereignisse)) ausgelöst wird. WICHTIG Ein Statuswechsel kann nur ausgeführt werden, wenn die Berechtigung zum “Ändern” für die ausgewählte “SSO-Systemeinstellungen”-Instanz vorliegt. Anderenfalls erscheint beim Klick auf den Ribbon Button eine Fehlermeldung. HINWEIS Im Kontext einer Erfassungsmaske steht der Ribbon Button “De-/Aktivieren” nicht zur Verfügung. Dort kann der “Status” ( |